1 )

安装lamp 环境

yum install -y httpd php php-mysql php-gd mariadb-server mariadb mysql

[root@xuego启动mysql

d3 src]# systemctl start mariadb.service

‘

[root@xuegod3 src]# mysqladmin -u root password "123456"

[root@xuegod3 src]# systemctl start httpd

复制文件到 更目录下

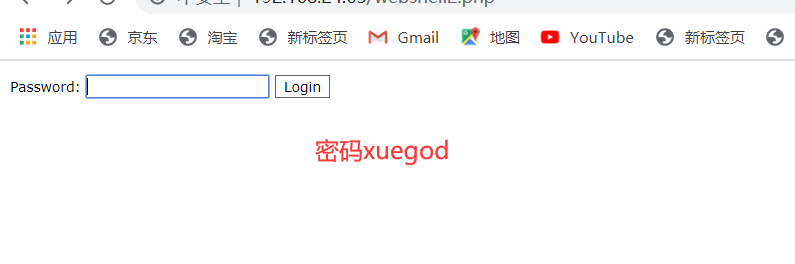

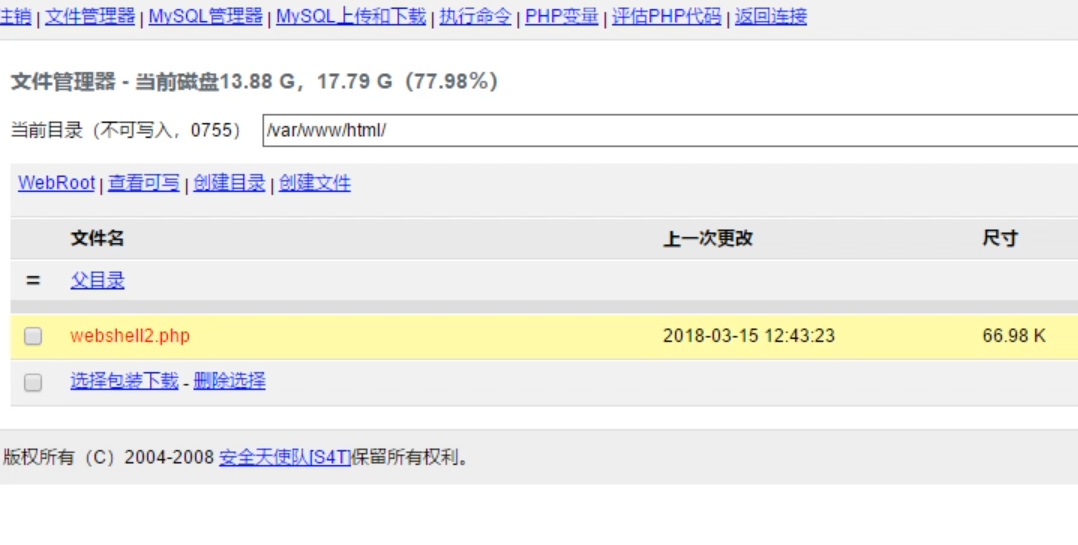

3 )cp webshell2.php /var/www/html/

在 后台 简历一个文件

touch /var/www/html/index.html

在63 使用nc 端口来输出并制定端口

数据

[root@xuegod3 src]# nc -l 9999 < /etc/passwd

在62 服务器上接收 并制定ip地址

nc 192.168.24.63 9999 > a.txt

24 。4 实战 使用ddos deflate 解决服务器被DDOS 攻击的问题

[root@xuegod3 ~]# netstat -ntu |awk ‘{print $5}‘|cut -d: -f1 | sort |uniq -c | sort -n

1 Address

1 servers)

2 192.168.24.2

[root@xuegod3 ~]# netstat -ntu

Active Internet connections (w/o servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 36 192.168.24.63:22 192.168.24.2:9706 ESTABLISHED

tcp 0 0 192.168.24.63:22 192.168.24.2:2495 ESTABLISHED

[root@xuegod3 ~]# netstat -ntu |awk ‘{print $5}‘ 交给awk de 第五个

servers)

Address

192.168.24.2:9706

192.168.24.2:2495

[root@xuegod3 ~]# netstat -ntu |awk ‘{print $5}‘ |cut -d:f1

cut: 分界符必须是单个字符

Try ‘cut --help‘ for more information.

[root@xuegod3 ~]# netstat -ntu |awk ‘{print $5}‘ |cut -d: -f1 cut 出来第一个行

servers)

Address

192.168.24.2

192.168.24.2

[root@xuegod3 ~]# netstat -ntu |awk ‘{print $5}‘ |cut -d: -f1 |sort | uniq -c sort 是排序 nuiq -c 是去重

2 192.168.24.2

1 Address

1 servers)

[root@xuegod3 ~]# netstat -ntu |awk ‘{print $5}‘ |cut -d: -f1 |sort | uniq -c | sort -n 再次排序

1 Address

1 servers)

2 192.168.24.2

在62服务器上使用ab 命令测试

如果ab 命令 下载

yum httpd httpd-tools -y

ab -n 100 -c 10 http://192.168.24.64/index.html

发现有100个请求

方法1 : 手动写iptables 规则,ip地址数较少时,

方法2 :检测到访问次数的ip地址后,自动添加iptables 规则

如 fail2ban 或者linux + DDOS deflate

DDOs deflate 是一款免费用来防御和减轻DDOS攻击的脚本,通过netstat 检测跟踪创建大量网络连接IP地址,在检测某个节点超过预设的限制时,该程序会通过APF或IPTABLES 禁止或阻挡这里ip

http://deflate.mediaplayer.com/ 被屏蔽 ,有可能打不开

检查是否有DDOS攻击

执行

netstat -ntu |awk ‘{print $5}‘ |cut -d: -f1 |sort | uniq -c | sort -n

如果发现某个IP连接上百的连接,说明就有DDOS攻击

2安装 DDOs deflate

wget http://www.inetbase.com/sripts/ddos/install.sh

下载DDOS defla 保证可以上网

可以增加执行权限

开始执行

[root@xuegod3 ~]# ./install.sh

出现框子 按下q 就退出啦

vim /usr/local/ddos/ddos.conf

vim /etc/cron.d/ddos.cron

24.2.4 实战: 如果一分钟以内,一个IP地址对我们服务器访问150以上,就默认发生了DDOS 攻击

安装以后不用重启

在62 服务器上使用

ab 测试

ab -n 1000 -c 10 http://192.168.24.63/index.html

[root@xuegod3 ~]# chmod +x ddos-test.sh

[root@xuegod3 ~]# ./ddos-test.sh

在63 的服务器上看到

此时在62 的服务器上不能访问了

24.2.6 卸载 软件卸载的本质:删除软件安装后的文件

安装软件的本质看,把你写的软件,复制到对应的目录下

[root@xuegod3 ~]# wget http://www.inetbase.com/scripts/ddos/uninstall.ddos

这样就可以卸载了

[root@xuegod3 ~]# chmod +x uninstall.ddos

[root@xuegod3 ~]# ./uninstall.ddos

把解压后的放到桌面上

防治暴力破解的方法

安装fail2ban 第二阶段